نگاهی به اسناد مخرب حاوی بدافزار بانکی

در این نوشتار نگاهی داریم به روشی قدیمی که مجددا محبوب شده و توسط مجرمان اینترنتی در حال استفاده است.

مقدمه :

بسیاری از محصولات شرکت مایکروسافت، از جمله نرم افزار Office، بخشی با عنوان Visual Basic for Applications (VBA) دارند. فایل های حاوی کدهای VBA به فایل های Macro معروف هستند. کدهای VBA سبب سرعت بخشیدن به اموری می شوند که روالی تکرار شونده دارند.

بدافزارنویسان حدود یک دهه قبل بطور گسترده ای از فایل های Macro برای انتشار بدافزارهای خود سوء استفاده می کردند. همین موضوع سبب شد که شرکت مایکروسافت در نسخه های ۲۰۱۰ و ۲۰۱۵ نرم افزار Office امکان Macro را به صورت پیش فرض غیرفعال کند.

مسئله :

Visual Basic ماکرو هایی را برای اجرای فایل ها در هنگام باز شدن اسناد آفیس در نظر گرفته است . این ماکروها کلید یافتن کدهای مخرب هستند . اگرچه هدف از ایجاد آن ها برای مقاصد مشروع بوده است ، اما همیشه باید وجود خطر را در نظر داشت . از ماکروهای موجود برای Word میتوان به AutoOpen() و Document_Open() و برای Excel به Auto_Open() و Workbook_Open() اشاره کرد .

بطور کلی اسناد مخرب را میتوان به دو دسته زیر تقسیم کرد:

-اسناد حاوی کد اکسپلویت برای سو استفاده از آسیب پذیری موجود در برنامه مورد نظر (احتمالا مطالب مربوط به آنالیز آنها که اکثرا بوسیله شناسایی شل کد صورت میگیرد را دیده باشید)

- اسناد حاوی کدهای نهفته مخرب ، از جمله VBA macros یا JavaScript

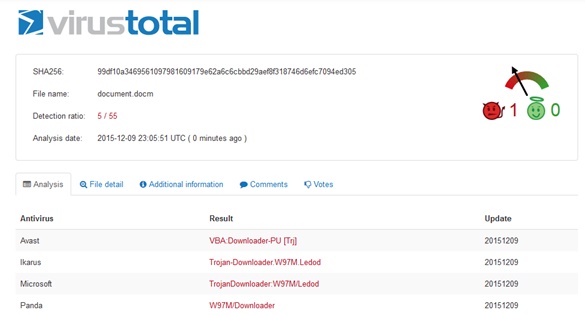

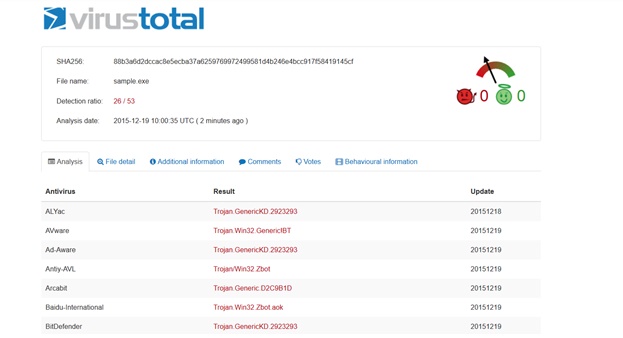

اما نکته جالب در مورد استفاده از این روش در این است که تعداد زیادی از آنتی ویروس ها قادر به شناسایی فایل های مخرب ارائه شده توسط این اسناد ، نیستند . بطور مثال سندی که چند روز قبل بطور اتفاقی شناسایی و بهانه ایی برای نوشتن این مقاله شد را در وبسایت virus total مورد بررسی قرار میدهیم :

همان طور که مشاهده میکنید از بین 55 آنتی ویروس تنها 5 مورد قادر به شناسایی بدافزار هستند .

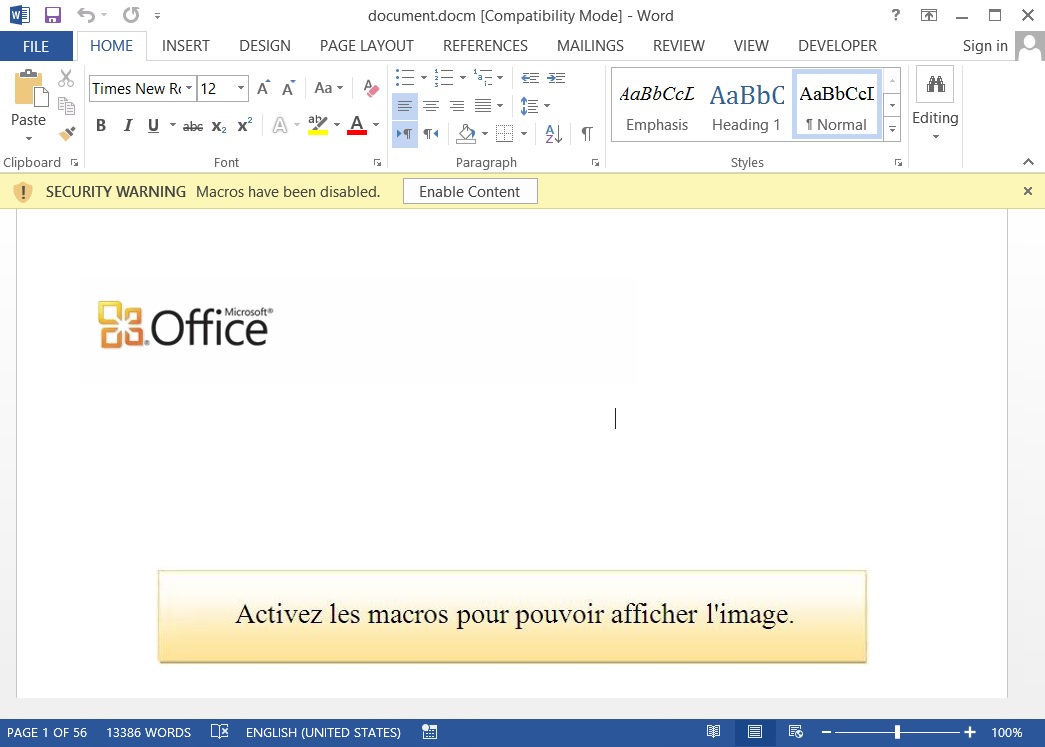

اگر این سند را باز کنید با چنین تصویری روبرو خواهید شد

متن نوشته شده به نظر میرسد به زبان فرانسوی باشد و از کاربر درخواست کرده تا برای به نمایش در آمدن تصویر ماکرو را فعال کند . هشدار امنیتی نرم افزار word نسبت به وجود ماکرو نیز قابل مشاهده است .

اکنون قصد داریم نگاهی دقیق تر به این فایل داشته باشیم

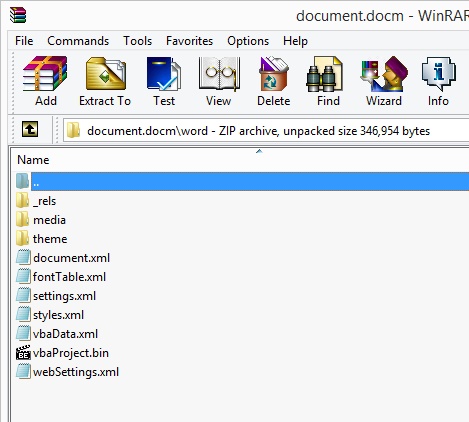

آن چه در نگاه اول توجه ما را جلب میکند وجود حرف m در پسوند این سند است که به معنی استفاده از ماکرو ها میباشد .

برای دیدن جزئیات بیشتر این سند با استفاده از winrar فایل های همراه با آن را استخراج میکنیم . کافی است روی فایل کلیک راست کرده و گزینه view file را انتخاب کنیم :

پس از باز کردن این سند در Word برای دیدن کدهای VBA باید به بخش developer مراجعه کنیم . پس از مراجعه به این قسمت مشاهده میشود که کدها با رمز عبور محافظت شده اند .

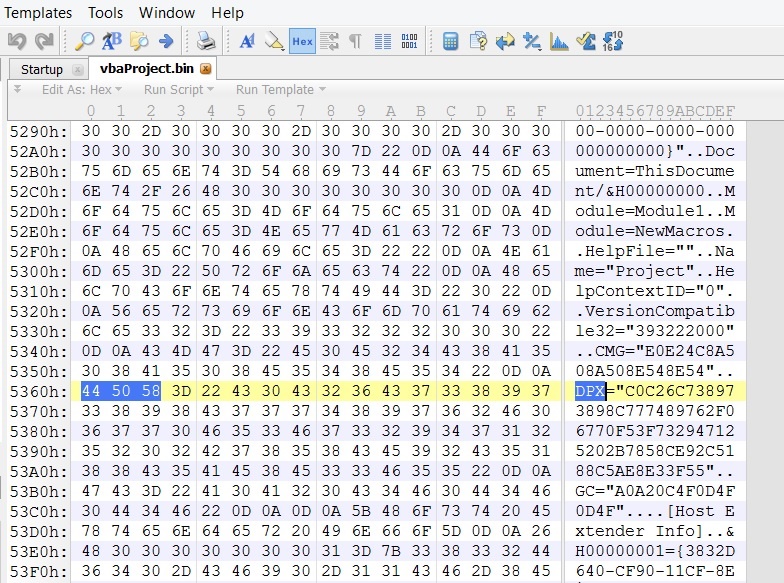

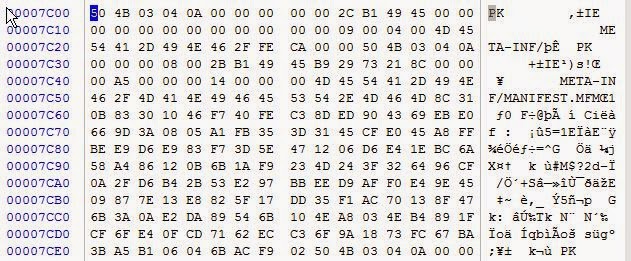

برای از بین بردن رمز عبور ، فایل vbaProject.bin را در یک برنامه hex editor باز کرده و سپس تگ "DPB" را جستجو میکنیم :

عبارتی که در مقابل "DPX" قرار گرفته در واقع رمز عبور رمزنگاری شده است ، کافی است آن را با عبارت رمز شده ایی که از قبل آن را میدانیم جایگزین کنیم .پس از اجرا در Word کد ها قابل مشاهده خواهند بود .

|

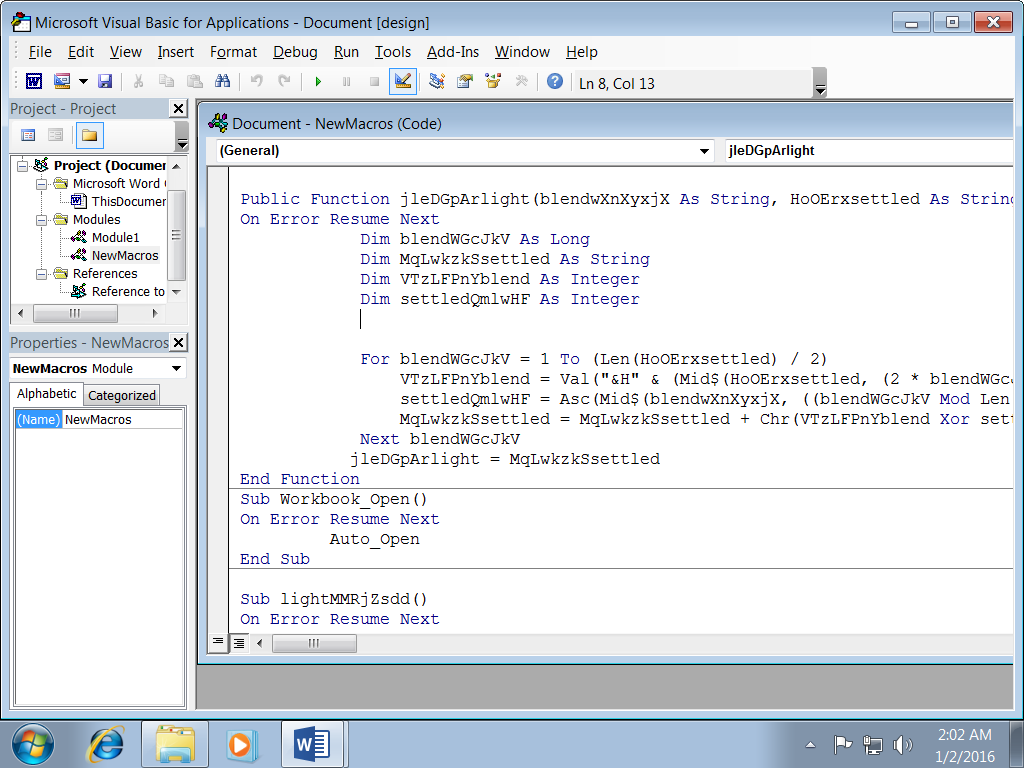

Public Function jleDGpArlight(blendwXnXyxjX As String, HoOErxsettled As String) As String On Error Resume Next Dim blendWGcJkV As Long Dim MqLwkzkSsettled As String Dim VTzLFPnYblend As Integer Dim settledQmlwHF As Integer

For blendWGcJkV = 1 To (Len(HoOErxsettled) / 2) VTzLFPnYblend = Val("&H" & (Mid$(HoOErxsettled, (2 * blendWGcJkV) - 1, 2))) settledQmlwHF = Asc(Mid$(blendwXnXyxjX, ((blendWGcJkV Mod Len(blendwXnXyxjX)) + 1), 1)) MqLwkzkSsettled = MqLwkzkSsettled + Chr(VTzLFPnYblend Xor settledQmlwHF) Next blendWGcJkV jleDGpArlight = MqLwkzkSsettled End Function Sub Workbook_Open() On Error Resume Next Auto_Open End Sub |

علاوه بر استفاده از auto open استفاده از chr و xor برای درهم سازی کد ، جالب توجه است. با همین روش نسبتا ساده بسیاری از آنتی ویروس ها در شناسایی این سند ناتوان خواهند بود.

اکنون در محیط آزمایشگاه اقدام به باز کردن این سند و ضبط رفتار های آن میکنیم .

پس از باز کردن این سند ، فایلی به نام settledTeqOCqX.exe در پوشه temp ویندوز قرار داده میشود . نتیجه اسکن در virustotal :

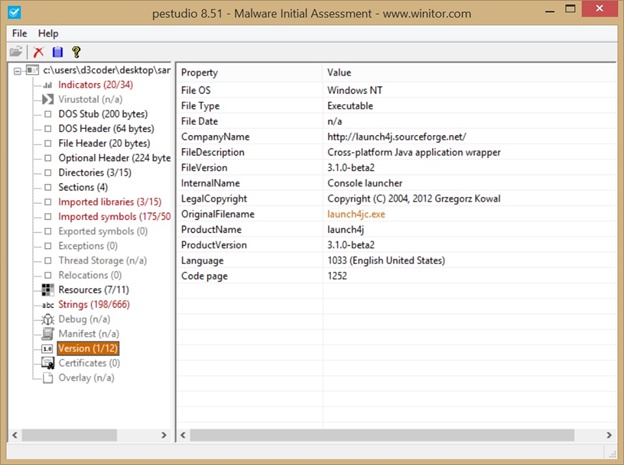

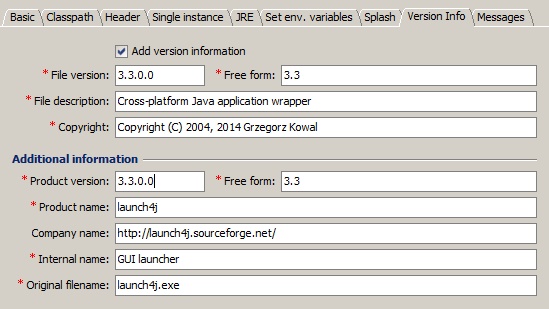

با نرم افزار pestudio اقدام به باز کردن این فایل میکنیم . در بخش version به اطلاعات جالبی برخورد میکنیم . این فایل با استفاده از برنامه launch4j فایل اصلی که به زبان جاوا بوده است را به فایل اجرا شدنی ویندوز (exe) تبدیل کرده است .

با مراجعه به وبسایت این برنامه و دانلود آن این موضوع بهتر مشخص میشود :

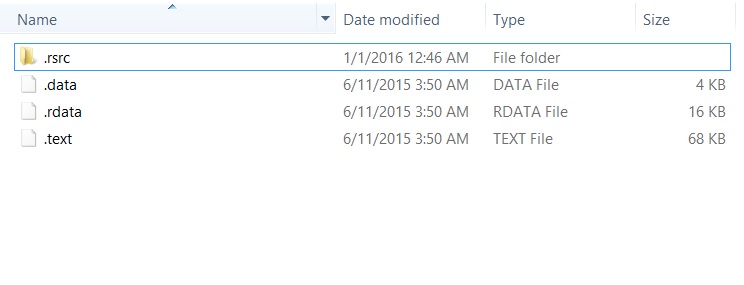

استخراج فایل اصلی جاوا از فایل اجرایی تولید شده توسط این نرم افزار نیز امکان پذیر است (اما همیشه موفقیت آمیز نیست) . در واقع این برنامه با افزودن برخی هدرها فایل اصلی جاوا را حفظ کرده و آن را در قالب یک فایل exe قرار میدهد. بدین منظور کافی است در برنامه hexeditor به دنبال عبارت PK بگردید که نشان دهنده ابتدای آرشیو jar می باشد، و سپس سایر قسمت های قبل از آن را حذف کرده و فایل را با پسوند .jar ذخیره می کنیم.

سپس اقدام به دیکامپایل فایل بدست آمده کردم که چنین نتیجه ایی داشت (کد خاصی در این مرحله بدست نیامد، جستجو در فایل ها هم صرفا به یافتن چند تابع مورد استفاده ختم شد)

در ادامه برای مشاهده لیست توابع مورد استفاده توسط این بد افزار از سندباکس VxStream استفاده کردم ، توابع زیر مربوط به دستکاری رجیستری هستند :

SetSecurityDescriptorDacl

RegCreateKeyExW

RegFlushKey

RegCloseKey

GetUserNameA

RegQueryValueExA

RegEnumKeyExW

RegOpenKeyExW

InitializeSecurityDescriptor

RegSetValueExA

RegOpenKeyExA

RegQueryValueExW

نصب در startup

|

HKU\S-1-5-21-2391432630-3641285510-3101119608-1000\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell: ""C:\Users\d3coder\AppData\Local\Temp\lqnpgq.exe" /shell" |

دستکاری تنظیمات Lan setting

|

HKU\S-1-5-21-2391432630-3641285510-3101119608-1000\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Connections\SavedLegacySettings: 46 00 00 00 05 00 00 00 09 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 04 00 00 00 00 00 00 00 30 D8 13 7D 40 26 D1 01 00 00 00 00 00 00 00 00 00 00 00 00 02 00 00 00 17 00 00 00 00 00 00 00 FE 80 00 00 00 00 00 00 B5 BB 3D 56 88 14 26 DD 0B 00 00 00 20 60 2E 00 90 60 2E 00 70 61 2E 00 D0 4E 85 03 D0 4E 85 03 D0 9E B9 03 10 5D 2E 00 A0 5C 2E 00 18 90 2E 00 A8 8F 2E 00 98 93 2E 00 F8 55 2E 00 E0 5A 2E 00 70 5A 2E 00 E0 68 2E 00 D0 4E 85 03 08 D4 9C 03 18 D0 9C 03 60 9E B9 03 B0 5F 2E 00 50 69 2E 00 90 60 2E 00 C0 69 2E 00 D0 4E 85 03 D0 4E 85 03 02 00 00 00 C0 A8 BE 81 00 00 00 00 00 00 00 00 A8 8F 2E 00 98 93 2E 00 F8 55 2E 00 40 66 2E 00 D0 65 2E 00 F0 5D 2E 00 D0 4E 85 03 08 D4 9C 03 18 D0 9C 03 60 9E B9 03 B0 5F 2E 00 20 60 2E 00 90 60 2E 00 70 61 2E 00 D0 4E 85 03 D0 4E 85 03 D0 9E B9 03 10 64 2E 00 80 64 2E 00 18 90 2E 00 A8 8F 2E 00 98 93 2E 00 F8 55 2E 00 E0 5A 2E 00 70 5A 2E 00 33 01 00 00 06 00 00 00 F8 C3 2F 00 HKU\S-1-5-21-2391432630-3641285510-3101119608-1000\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Connections\SavedLegacySettings: 46 00 00 00 07 00 00 00 09 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 04 00 00 00 00 00 00 00 30 D8 13 7D 40 26 D1 01 00 00 00 00 00 00 00 00 00 00 00 00 02 00 00 00 17 00 00 00 00 00 00 00 FE 80 00 00 00 00 00 00 B5 BB 3D 56 88 14 26 DD 0B 00 00 00 20 60 2E 00 90 60 2E 00 70 61 2E 00 D0 4E 85 03 D0 4E 85 03 D0 9E B9 03 10 5D 2E 00 A0 5C 2E 00 18 90 2E 00 A8 8F 2E 00 98 93 2E 00 F8 55 2E 00 E0 5A 2E 00 70 5A 2E 00 E0 68 2E 00 D0 4E 85 03 08 D4 9C 03 18 D0 9C 03 60 9E B9 03 B0 5F 2E 00 50 69 2E 00 90 60 2E 00 C0 69 2E 00 D0 4E 85 03 D0 4E 85 03 02 00 00 00 C0 A8 BE 81 00 00 00 00 00 00 00 00 A8 8F 2E 00 98 93 2E 00 F8 55 2E 00 40 66 2E 00 D0 65 2E 00 F0 5D 2E 00 D0 4E 85 03 08 D4 9C 03 18 D0 9C 03 60 9E B9 03 B0 5F 2E 00 20 60 2E 00 90 60 2E 00 70 61 2E 00 D0 4E 85 03 D0 4E 85 03 D0 9E B9 03 10 64 2E 00 80 64 2E 00 18 90 2E 00 A8 8F 2E 00 98 93 2E 00 F8 55 2E 00 E0 5A 2E 00 70 5A 2E 00 33 01 00 00 06 00 00 00 F8 C3 2F 00 |

مورد بعدی که با کمک سندباکس VxStream یافت شد، سرقت اطلاعات موجود در مرورگر پس از تزریق در پروسه ی explorer میباشد

"

|

"Explorer.EXE"

had access to "%LOCALAPPDATA%\Microsoft\Windows\History\History.IE5"

(Type: "FileHandle", Context: "NtSetInformationFile") |

توابع مربوط به ارتباطات شبکه :

htonl

getsockname

accept

ioctlsocket

WSAStartup

connect

shutdown

htons

inet_ntoa

select

gethostname

getsockopt

recv

inet_addr

send

ntohs

WSAGetLastError

gethostbyaddr

listen

__WSAFDIsSet

WSACleanup

gethostbyname

getpeername

closesocket

setsockopt

socket

bind

recvfrom

sendto

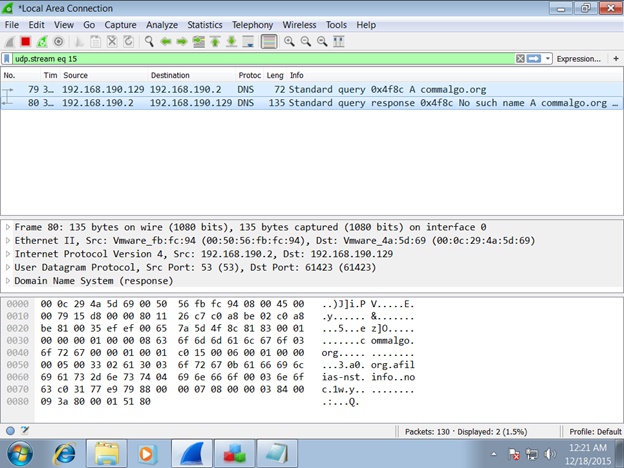

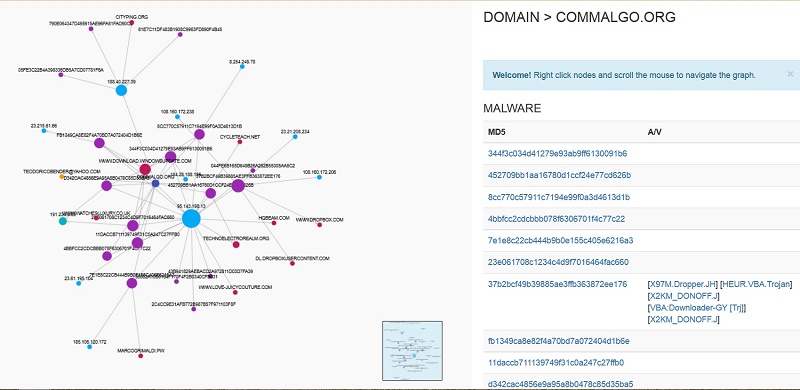

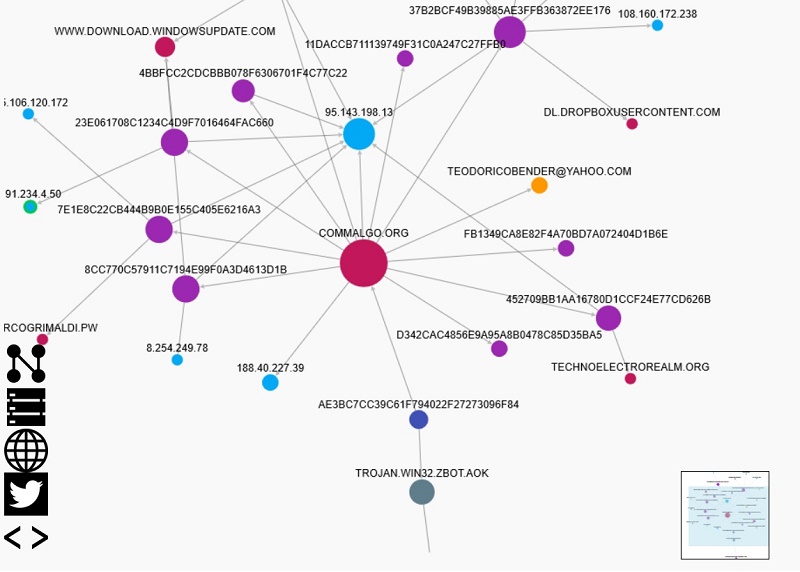

با ابزار wireshark ارتباطات شبکه را مورد بررسی قرار دادم :

بدافزار قصد اتصال به دامنه commalgo.org را دارد .

به نظر میرسد این سرور قبلا توسط خرابکاران بعنوان سرور C&C استفاده شده باشد، اما هم اکنون غیر فعال است.

با مراجعه به وبسایت threat crowd میتوان لیست فایل های مرتبط با این دامنه را جستجو کرد

در لیست فایل ها ، امضای md5 فایلی که در حال بررسی آن هستیم وجود دارد ، با کلیک بر روی آن به اطلاعات بهتری میتوان دست پیدا کرد

همان طور که مشاهده میکنید این فایل یکی از agent های zbot میباشد .

به نقل از ویکی پدیا فارسی :

زئوس تروجان (یا تروجان Zbot)، یکی از قدیمیترین خانواده بدافزارهای مالی در جهان است که همچنان به حیات خود ادامه میدهد. هدف اصلی از فعالیت آن سرقت و کلاهبرداری از بانکها است و در عین حال میتواند انواع مختلف اطلاعات شخصی را نیز به سرقت ببرد. لازم به ذکر است که Zeus این روزها توسط خالق اولیه خود توسعه نمییابد.

در تاریخ ۱۴ ژوئیه ۲۰۱۰ شرکت امنیتی Trusteer گزارش داد که کارت های اعتباری بیش از ۱۵ بانک آمریکایی در معرض خطر حمله این بدافزار قرار دارند. لازم به ذکر است که این شرکت هیچ نامی از این بانک ها نبرد.

پس از گذشت حدوداً سه ماه از این گزارش ، FBI ( پلس فدرال آمریکا ) اعلام کرد مدارکی از وجود یک شبکه بزرگ جرائم اینترنتی حکایت می کند. این شبکه با استفاده از تروجان زئوس به سیستم های کامپیوتری کشور آمریکا نفوذ کرده و تابحال مبلغی در حدود ۷۰ میلیون دلار سرقت کرده است.

تاکنون بیش از ۱۰۰ نفر از افرادی که از این تروجان استفاده کرده اند دستگیر شدند که ۹۰ نفر از آنها آمریکایی و بقیه انگلیسی و اوکراینی هستند

زئوس اطلاعات مربوط به اکانت های شما در شبکه های اجتماعی ، سرویس های پست الکترونیک و موسسات مالی مثل بانک ها را هدف قرار می دهد.

طبق گزارشی که موسسه امنیتی Netwitness منتشر کرده است، وب سایت های زیر بیشترین آمار ربوده شدن اطلاعات اکانت کاربرانشان را دارا هستند: فیس بوک، یاهو،Hi5 ، Metroflag،Sonico ،Netlog

جمع بندی :

استفاده از ماکرو ها برای اجرای بدافزارهای پنهان شده در اسناد آفیس هم اکنون یک روش موثر توسط خرابکاران است و اخیرا استفاده از آن ها در سرور های نفوذ شده گزارش شده است . پیشگیری از این روش مستلزم رعایت موارد امنیتی توسط کاربر و بهبود روش های شناسایی توسط آنتی ویروس ها میباشد .

منابع :

http://bartblaze.blogspot.be/2015/05/new-malicious-office-docs-trick.html

https://www.sophos.com/en-us/security-news-trends/security-trends/the-rise-of-document-based-malware.aspx

https://www.trustwave.com/Resources/SpiderLabs-Blog/Malicious-Macros-Evades-Detection-by-Using-Unusual-File-Format/

http://www.howtogeek.com/171993/macros-explained-why-microsoft-office-files-can-be-dangerous

http://reverseengineeringtips.blogspot.kr/2014/12/unpacking-launch4j-35-extracting-jar.html/

https://zeltser.com/analyzing-malicious-documents/